实验六 基于web的SSL应用.docx

实验六 基于web的SSL应用.docx

- 文档编号:155576

- 上传时间:2023-04-28

- 格式:DOCX

- 页数:24

- 大小:1.23MB

实验六 基于web的SSL应用.docx

《实验六 基于web的SSL应用.docx》由会员分享,可在线阅读,更多相关《实验六 基于web的SSL应用.docx(24页珍藏版)》请在冰点文库上搜索。

实验六基于web的SSL应用

实验六、基于Web的SSL应用

一、实验目的

1、通过实验深入了解SSL的工作原理,熟练掌握Windowsserver2003环境下CA系统和SSL连接的配置和使用方法。

2、给IIS配置SSL,给指定Web站点利用SSL加密HTTP通道。

二、实验原理(理论课)

三、实验环境

装有WindowsServer2003的计算机二台,一个拥有一个独立存在的根CA(server),另一台将作为独立存在的下层CA并做服务器使用(server1)。

装有windows7或WindowsServer2003的客户机(client)一台。

四、实验内容和步骤

1、为客户机client申请Web浏览器证书

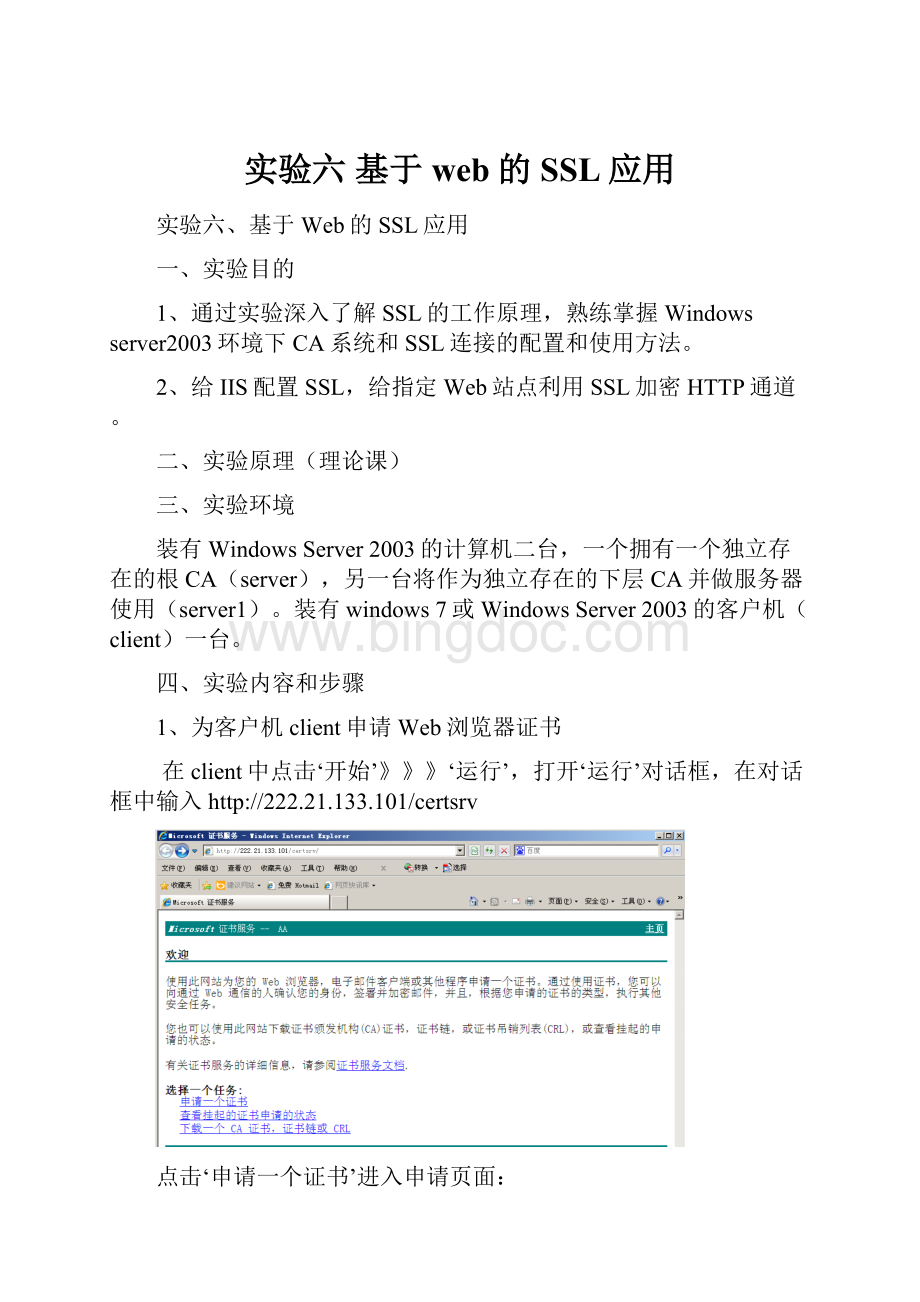

在client中点击‘开始’》》》‘运行’,打开‘运行’对话框,在对话框中输入http:

//222.21.133.101/certsrv

点击‘申请一个证书’进入申请页面:

如果证书用作客户端身份认证,则可点击‘Web浏览器证书’或‘高级证书申请’,一般用户申请‘Web浏览器证书’即可,‘高级证书申请’里有更多选项,也就有很多专业术语,高级用户也可点击进入进行申请。

申请‘Web浏览器证书’,‘姓名’是必填项,其他项目可不填,但由于CA服务器的管理员是根据申请人的详细信息决定是否颁发的,所以请尽量多填,并且填写真实信息,因为CA管理员会验证申请人的真实信息,然后进行颁发。

需注意的一点是,‘国家(地区)’需用国际代码填写,CN代表中国。

如果想查看更多选项,请点击‘更多选项’:

在‘更多选项’里,默认的CSP为MicrosoftEnhancedCryptographicProviderv1.0,选择其他CSP不会对认证产生影响。

默认情况下‘启用强私钥保护’并没有勾选上,建议将它勾选上,点击提交后就会让申请人设置证书的安全级别,如果不将安全级别设置为高级并用口令进行保护,则只要机器上装有该证书,任何人都可以用它作为认证,所以建议将证书设置为高级安全级别,用口令进行保护。

以下将作相应操作,点击‘提交’:

单击‘是’:

单击‘设置安全级别’:

将安全级别设置为‘高’,单击‘下一步’后会弹出口令设置窗口:

输入口令,对证书进行加密,并记住密码,因为在以后调用该证书的时候,浏览器会弹出输入密码的窗口。

单击‘完成’:

单击‘确定’,浏览器页面跳向如下:

到这一步,申请人已经向CA服务器发送证书信息,并等待CA管理员对其进行核对,然后决定是否要颁发。

2、下层CA颁发证书

在server1中点击‘开始’》》》管理工具》》》证书颁发机构:

在‘挂起的申请’里已经存在申请挂起等待颁发的证书。

右键点击挂起的证书》》》所有任务》》》颁发:

刚才的挂起证书已经存入‘颁发的证书’存储区。

此时,client的申请人再次登陆证书申请系统,并查看挂起,就会获取相应的证书。

点击‘查看挂起的证书申请的状态’

该页面证明CA管理员已经颁发了申请人的证书,点击第三个web浏览器证书进入证书安装页面:

点击‘安装此证书’:

您应该已经信任CA机构,所以请单击‘是’:

您已经成功安装数字证书。

如果要找回您刚才安装的数字证书,请单击浏览器上的:

工具》》》Internet选项》》》内容》》》证书,弹出如下窗口:

此时您已经发现,在证书个人存储区内已经安装了您刚刚申请并成功安装的证书。

选中该证书,单击‘查看’:

这就是客户端的Web浏览器数字证书了。

3、web服务器证书申请

(1)填写服务器证书信息

在server1中安装好IIS,并将其打开(这里用‘默认网站’为例)

右键点击‘默认网站’》》》属性:

选择‘目录安全性’选项卡:

图中‘查看证书’为灰色不可用,说明我们还未为‘默认网站’配置数字证书。

单击‘服务器证书’,弹出如下窗口:

单击‘下一步’:

由于之前并为配置过数字证书,所以应选择‘新建证书’。

如果以前配置过数字证书,并且数字证书仍然可用,则选择‘分配现有证书’即可。

单击‘下一步’:

单击‘下一步’:

名称可以根据需要更改,不影响证书的使用。

位长默认为1024,一般已经足够安全,数值越大就越安全,但是数值越大系统的处理速度就会越慢。

直接单击‘下一步’:

单位、部门请填写真实并能够被证实的信息,因为CA管理员会根据这些信息进行审核。

单击‘下一步’:

这一步很关键。

公用名称不能随便更改,只能是该网站的DNS,如果尚未申请DNS则可以用IP地址代替。

默认情况下是服务器的计算机名,但这种情况只适合于企业机构(AD管理),我们要配置的是独立机构,所以公用名只能是DNS或IP地址。

单击‘下一步’:

这些信息也将是CA管理员的审核对象。

单击‘下一步’:

至此,数字证书的信息已经填写完毕,这一步将这些信息以Base64编码的形式保存在本地桌面,Web管理员可以用编码到CA证书申请系统进行证书的申请。

单击‘下一步’:

以上就是数字证书的本地信息,CA管理员将对其进行审核,并决定是否颁发。

单击‘下一步’:

单击‘完成’

(2)向下层CA的证书申请系统申请服务器验证证书。

打开如下网页:

点击‘申请一个证书’:

点击‘高级证书申请’:

选择‘使用base64编码的CMC或PKCS#10文件提交一个证书申请,或使用base64编码的PKCS#7文件续订证书申请’

我们的用于申请的base64编码保存在桌面一个名为certreq.txt的请求文件中。

将其打开

全选编码,并将其复制,粘贴到下图‘Base-64编码的证书申请’右边的方框中。

点击‘提交’:

我们已经向CA服务器发送证书请求信息,等待下属CA管理员对信息进行审核并颁发证书。

颁发过程如前面客户端Web浏览器证书颁发过程一样。

我们假设CA管理员审核证书信息后执行了颁发。

我们再次打开CA的证书申请系统:

点击‘查看挂起的证书申请的状态’:

单击‘保存的申请证书’

点击‘下载证书’然后把该证书(sertsrv.cer)存放到桌面。

我们等一下要用到的就是该保存到本地桌面的.cer文件。

(如果有需要也可以将‘证书链’也下载,证书链里包含CA服务器的数字证书)

我们再返回默认网站》》》属性》》》目录安全性:

(3)默认网站证书安装

单击‘服务器证书’进行数字证书的安装:

选择好刚才保存的.cer证书文件

SSL的默认端口是443。

我们也可以设置能其他端口,但是设置成其他端口号时,用户访问的时候必须在URL中指定端口号。

证书安装成功,以上就是数字证书的所有信息

单击‘完成’

4、网站安全通道设置

在IIS中右键点击‘属性’》》》‘目录安全性’,点击‘查看证书’

我们已经可以‘查看证书’了。

服务器已经信任CA机构了

接下来可以建立SSL通道请求

点击‘编辑’

选择‘要求安全通道’,选择‘要求客户端证书’(也可选择其他选项,视具体情况而定)。

‘确定’

Web服务器配置完毕。

5、客户端client安全访问Web服务(默认网站)

在客户端浏览器中输入Web地址,打开网页

由于Web已经配置成要求SSL通道,所以客户访问的时候不能再用http协议,而应该用https协议

修改成https协议后再次打开网页,弹出证书选择的窗口

选择好证书,并点击确定

由于申请证书的时候将证书的安全级别设置为‘高’,并设置了口令,所以每次需要用到该证书的时候都必须输入口令。

用户可以在申请证书的时候将安全级别设低,但是将安全级别设置为‘高’的好处是如果你到一台公共机上使用证书,并且在临走之前忘记删除已安装的证书,别人没有你的口令仍旧是无法使用的。

单击‘确定’

好了,可以正常访问Web服务了

至此,CA服务与Web服务的配置已经全部完成。

- 配套讲稿:

如PPT文件的首页显示word图标,表示该PPT已包含配套word讲稿。双击word图标可打开word文档。

- 特殊限制:

部分文档作品中含有的国旗、国徽等图片,仅作为作品整体效果示例展示,禁止商用。设计者仅对作品中独创性部分享有著作权。

- 关 键 词:

- 实验六 基于web的SSL应用 实验 基于 web SSL 应用

冰点文库所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

冰点文库所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

整编新型生态农业旅游休闲农庄项目发展建设市场研究报告.docx

整编新型生态农业旅游休闲农庄项目发展建设市场研究报告.docx